Este artigo é baseado na tradução do artigo “Why Encryption Key Management Can’t Be an Afterthought”, publicado por Charisma Burghouts em 27 de maio de 2020, no site da Fornetix

As mais recentes práticas recomendadas em segurança de dados corporativos incluem a utilização de KMIP e de uma solução de gerenciamento de chaves criptográficas.

Embora a maioria das empresas preocupadas com a segurança esteja atenta aos avanços mais recentes em criptografia de armazenamento, há uma falta de atenção aos requisitos necessários para gerenciar as milhares de chaves geradas a partir de vários data centers, dispositivos de armazenamento e software. Os sistemas de gerenciamento de chaves de criptografia de nível empresarial especificamente foram negligenciados, deixando as empresas vulneráveis.

Gerenciar chaves de criptografia sem dúvida sempre foi a parte mais desafiadora da implementação de uma estratégia de segurança de informações. Na verdade, muitas empresas continuam a usar processos desatualizados que empregam “guardiões de chaves”, funcionários dedicados, cujas únicas responsabilidades são controlar as chaves em planilhas e atualizá-las manualmente em um cronograma predefinido.

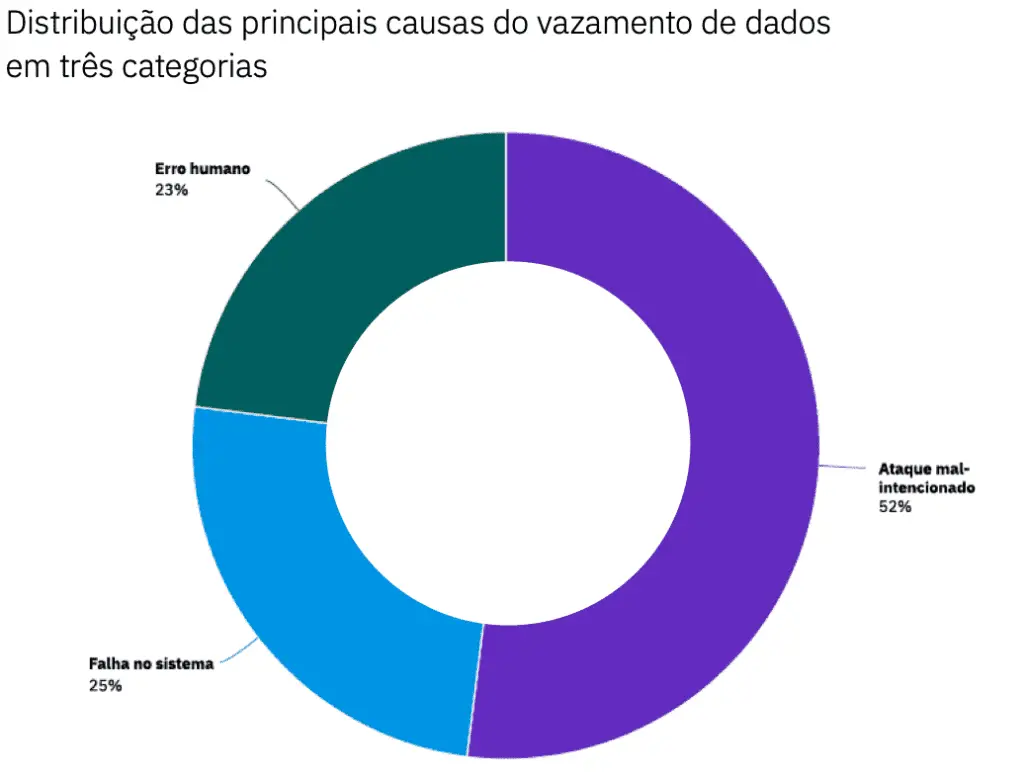

Esse processo está desalinhado com as necessidades atuais e aumenta a sobrecarga, resulta em ineficiências e aumenta significativamente as vulnerabilidades associadas a erro humano, perda de material importante e prazos perdidos. Infelizmente, essa prática continua a permitir que atores mal-intencionados tenham a capacidade de invadir o que a maioria dos administradores de segurança consideraria uma defesa impenetrável.

Devido à rápida adoção de IoT, do armazenamento de dados em nuvem e de equipes de trabalho distribuídas, os sistemas corporativos agora exigem milhares ou até milhões de chaves para proteger os dados de maneira adequada – uma tarefa impossível de ser executada com eficiência ou precisão quando realizada manualmente. A solução recomendada nesta situação é utilizar um sistema de gerenciamento de chaves de criptografia que evite o erro humano e as ineficiências com uma plataforma altamente automatizada, extremamente escalável e totalmente segura.

Fonte: Cost of Data Breach Report 2020 – IBM Security

As regulamentações mais recentes referentes à privacidade de dados estão evoluindo para incluir um nível mais granular de criptografia, que requer a integração não apenas da criptografia no nível do servidor, mas também no nível do arquivo e do dado sensível.

Esse nível granular de criptografia de dados está exigindo cada vez mais chaves, que podem ser alvos fáceis para agentes mal-intencionados quando deixadas sem gerenciamento. Para proteger adequadamente a grande quantidade de dados que estão sendo armazenados e transferidos entre redes e dispositivos, a implementação do gerenciamento de chaves corporativas é essencial para a estratégia de segurança.

Simplificando, não pode ser negligenciado.

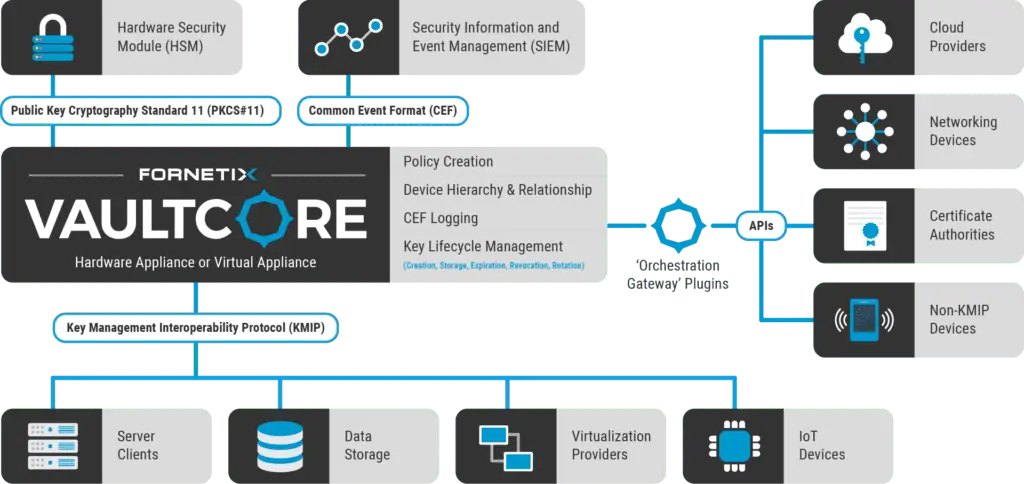

O VaultCore, um sistema de gerenciamento de chave de criptografia de última geração, oferece aos administradores de todos os setores o poder de organizar a segurança em uma hierarquia baseada em políticas. Isso garante integração rápida e precisa e aplicação de políticas obrigatórias em toda a empresa.

A proteção adequada de grandes quantidades de dados requer atenção diária. Com o VaultCore, é possível definir um cronograma de redefinição que corresponda à política desejada – uma abordagem de “definir e esquecer” – que, no final das contas, economiza dezenas de milhares de dólares (ou mais) transformando um processo manual em um simples clique de um botão.

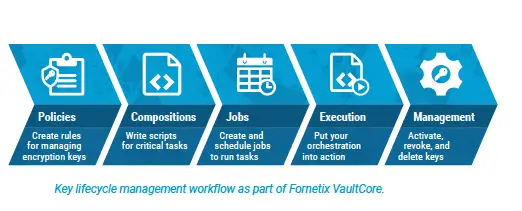

O VaultCore fornece gerenciamento de chaves de ciclo de vida completo; ou seja, você tem controle completo para gerar, registrar, armazenar, distribuir, instalar, usar, girar, fazer backup, recuperar, revogar, suspender ou destruir chaves.

Esse poder sem precedentes garante que apenas as chaves que estão em conformidade com a política mais recente sejam implantadas, apenas para os dispositivos apropriados, e sejam aplicadas de acordo com o nível mais granular.

Este controle de automação e aplicação de políticas pode ser facilmente exercido em todos os ambientes, incluindo armazenamento, aplicativos, virtualização, redes e serviços em nuvem, fornecendo a proteção de defesa cibernética definitiva por meio do Controle de Acesso Obrigatório (MAC) da VaultCore.

Os controles de acesso obrigatórios do VaultCore são fornecidos por meio de controle de acesso baseado em função (RBAC), controle de acesso baseado em atributo (ABAC) e segurança posicional.

Enquanto o RBAC e o ABAC determinam como os clientes interagem com o VaultCore, a Segurança Posicional orienta a visibilidade do objeto criptográfico.

A abordagem híbrida exclusiva do VaultCore é um benefício importante.

Essa abordagem pró-ativa e centralizada da segurança de dados permite que as organizações – em qualquer ponto – revisem e controlem quem tem acesso às chaves e como as chaves estão sendo usadas por meio de ABAC E RBAC.

O VaultCore agiliza os relatórios com um painel de controle centralizado, acessado por meio de uma interface web simples. Os administradores têm visibilidade clara de todos os dispositivos criptografados e recebem informações de registro de auditoria validadas e assinadas sobre o gerenciamento e consumo de chaves – quem acessou a chave, o horário do evento e o sucesso ou falha da operação.

A dificuldade de coletar relatórios de acesso, localizar credenciais de clientes e organizar relatórios de vários locais se tornou coisa do passado.

O VaultCore tem a capacidade única de resposta instantânea bidirecional a alertas fornecidos por produtos de gerenciamento de informações e eventos de segurança (SIEM), como o Splunk, permitindo uma nova digitação rápida após a detecção de um incidente de segurança.

Além disso, o VaultCore fornece registro exaustivo em Common Event Format (CEF) para facilitar a auditoria e o monitoração.

O VaultCore oferece um amplo ecossistema de plug-ins, protocolos e arquiteturas para resolver os maiores desafios da segurança cibernética. A biblioteca cada vez maior de ferramentas traz os recursos exclusivos do VaultCore para dados em repouso, dados em movimento e dados em uso.

É fácil orquestrar e automatizar a criptografia de bancos de dados, máquinas virtuais, backups, serviços em nuvem, CASBs, SAN / NAS, endpoints de IoT, infraestrutura hiper convergente, hardware de usuário final, certificados, proxies, balanceadores de carga, servidores web, SSH, rede com / sem fio, PKI e muito mais.