O Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS) é uma referência indispensável quando se fala em oferecer confiança, segurança e proteção nas transações financeiras. Seu objetivo central é definir um conjunto de requisitos técnicos e operacionais para proteger os dados de contas utilizadas nas transações de pagamento.

Estas medidas são aplicadas a todos os participantes da cadeia de pagamentos, incluindo as lojas, os credenciadores, os emissores das contas, os processadores e demais fornecedores de serviços de pagamento.

Em seu escopo, o PCI define como dados do titular do cartão:

O PCI também define um conjunto de dados de autenticação confidenciais que incluem:

O sequestro destas informações abre espaço para um grande conjunto de fraudes, utilizando os dados confidenciais do portador do cartão. Por este motivo, o PCI determina: “Se o nome, código de serviço e/ou data de validade do titular do cartão são armazenados, processados ou transmitidos com o PAN ou, de outro modo, estão presentes no ambiente de dados do titular do cartão (CDE), eles devem ser protegidos de acordo com os requisitos aplicáveis do PCI DSS. Adiante analisaremos melhor o que o PCI entende por proteger estes dados.

Métodos de proteção como criptografia, truncamento, mascaramento e codificação HASH são componentes essenciais para proteção de dados do titular do cartão. Se um invasor burlar outros controles de segurança e obtiver acesso aos dados criptografados, sem as chaves criptográficas adequadas, os dados estarão ilegíveis e inutilizáveis para aquele indivíduo.”

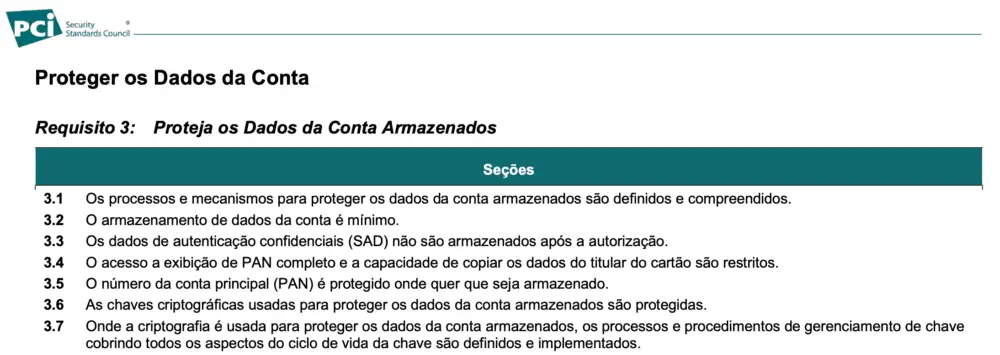

Escopo do Requisito 3 do PCI

É senso comum que “a segurança de um cofre é equivalente ao nível e proteção da sua senha”. Em outras palavras, a criptografia é tão segura quanto a segurança aplicada na proteção das suas chaves criptográficas. Portanto, armazenar as chaves criptográficas em bancos de dados e/ou em aplicações que manipulam as informações é reduzir potencialmente a capacidade de proteção da criptografia.

Torne o PAN ilegível em qualquer local onde ele esteja armazenado (inclusive em mídia digital portátil, mídia de backup e em registros) utilizando qualquer uma das seguintes abordagens:

Os PANs armazenados no armazenamento principal (bancos de dados ou arquivos simples, como arquivos de texto e planilhas), além de armazenamento não principal (backup, logs de auditoria, logs de exceção ou de resolução de problemas) devem todos estar protegidos.

Telefone +55 21 999261133

Email: [email protected]