Considere um cenário onde uma organização, integrando pelo menos um subcontratado, implementa uma estratégia de segurança da cadeia de produção alimentada por criptografia, mas NEGLIGENCIA a adoção de um sistema de gerenciamento de chaves. Você é o CISO, responsável pela estratégia de segurança cibernética que garante que os ativos de informação e tecnologias de sua organização sejam protegidos de forma adequada.

Sua equipe implementou criptografia baseada em padrões em toda a linha e forneceu uma plataforma de software comum para seus parceiros da cadeia de suprimentos, permitindo que os dados sejam transferidos com segurança entre suas organizações … ou pelo menos assim você pensou!

De repente, sua organização recebe a notícia de que o subcontratado identificou uma atividade de rede incomum.

A estratégia de segurança cibernética que você passou meses criando é clara; corte a rede do seu parceiro, bloqueie seus dados e, como CISO, fique acordado a noite toda esperando que o malfeitor não tenha conseguido penetrar nas defesas externas da sua rede.

Nesse ínterim, os chefes do departamento de TI começam a árdua tarefa de obter relatórios de vários locais e analisá-los para entender melhor qualquer impacto potencial.

Nas primeiras horas da manhã, você descobre que realmente houve uma violação, um presente da “rede segura” do seu subcontratado.

O ambiente do seu fornecedor foi comprometido. Um invasor foi capaz de violar suas defesas por meio da rede mais fraca de seu subcontratado, agarrou seus dados e basicamente passou despercebido até que seu subcontratado o alertasse para um “possível problema”.

Você já passou boa parte da noite calculando os custos estimados de tal violação e agora precisa explicar o que aconteceu ao seu CEO.

O CISO que foi além de apenas “marcar a caixa” para criptografia de dados ao planejar sua estratégia de segurança dormiu como um bebê enquanto seu departamento de TI voltava para casa a tempo de jantar com suas famílias. O subcontratado experimentou uma violação, mas sua organização não foi afetada.

Graças ao sistema de gerenciamento de chaves criptográficas que você integrou ao seu sistema legado no início do ano, os dados da empresa permaneceram seguros.

Com as rotações de chave periódicas automatizadas e de curta duração e os recursos robustos de identidade do sistema, aplicativos e serviços de armazenamento, o insight e os controles necessários para impedir esse tipo de ataque de próxima geração estavam em vigor e todos os dados permaneceram seguros.

Abordar a segurança geral não apenas de sua empresa, mas também das suas cadeias de fornecimento ou distribuição, em uma abordagem centrada na proteção, é a solução mais econômica e simples que você pode adicionar à sua estratégia de segurança atual para proteger seus dados.

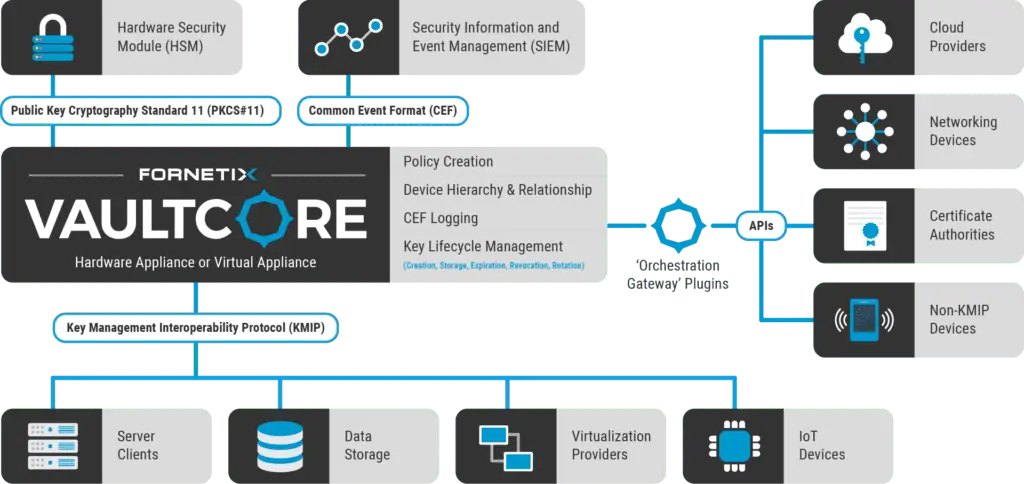

Saiba como uma solução de gerenciamento de chave de criptografia como o Fornetix® VaultCore ™ pode estender o alcance e o poder de sua criptografia e proteger melhor seus dados de ataques.

Para um mergulho mais profundo na compreensão do gerenciamento de chave de criptografia e como CISOs, CTOs e outros encarregados de implementar a estratégia de segurança corporativa e proteger dados em vários ambientes podem utilizar um sistema de gerenciamento de chave para proteger melhor seus dados.

Este artigo foi baseado em publicação original de Charisma Burghouts em October 08, 2020