Esta parte 4 do artigo PIN Security Requirements abordará o objetivo de controle relativo ao uso das chaves nos ambientes de desenvolvimento, testes e produção e continua a apresentação dos Objetivos de controle de documento PCI PIN Security Requirements.

Objetivo de Controle 5

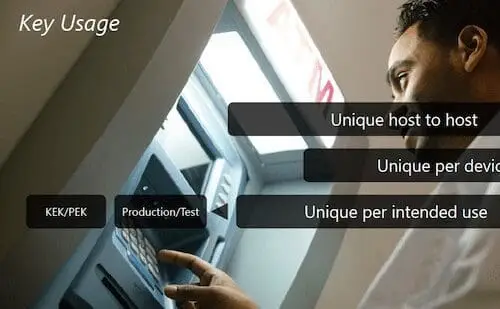

As chaves são usadas de uma maneira que evita ou detecta seu uso não autorizado

Requisito 17

Devem ser utilizadas chaves criptográficas secretas exclusivas para cada link identificável entre sistemas de computador host entre duas organizações ou sistemas logicamente separados dentro da mesma organização.

Quando duas organizações ou sistemas logicamente separados compartilham uma chave para criptografar PINs (incluindo chaves de criptografia de chave usadas para criptografar a chave de criptografia de PIN) entre eles, essa chave deve ser exclusiva para as duas organizações ou sistemas logicamente separados e não deve ser fornecida para qualquer outra organização ou sistema logicamente separado.

Requisito 18

Devem existir procedimentos para prevenir ou detectar a substituição não autorizada de uma chave por outra ou a operação de qualquer dispositivo criptográfico sem chaves legítimas – (substituição de chave não autorizada e uso indevido de chave).

a) Os erros de sincronização devem ser monitorados para ajudar a reduzir o risco de um indivíduo não autorizado substituir uma chave que só ele conhece. Devem existir procedimentos, que devem ser seguidos, para investigar repetidos erros de sincronização rpara processos online, como trocas de chaves online ou transmissão ou processamento de transações baseadas em PIN.

b) A embalagem de componente-chave ou recipientes que mostram sinais de violação devem ser avaliados e a análise documentada formalmente, indicando se um componente potencialmente comprometido para evitar ou detectar o uso de uma chave comprometida. Se o comprometimento for confirmado e o resultado for que uma pessoa pode ter conhecimento da chave, isso deve resultar no descarte e invalidação do componente e da chave associada em todos os locais onde eles existam.

c) As chaves simétricas criptografadas devem ser gerenciadas em estruturas chamadas de blocos de chaves. O uso da chave deve ser vinculado criptograficamente à chave usando métodos aceitos.

Os métodos aceitáveis de implementação dos requisitos de integridade incluem, mas não estão limitados a:

- Um MAC calculado sobre a concatenação dos atributos de texto não criptografado e a parte criptografada do bloco de chave, que inclui a própria chave,

- Uma assinatura digital calculada sobre os mesmos dados,

- Uma verificação de integridade que é uma parte implícita do processo de criptografia de chave, como a que é usada no processo de agrupamento de chave AES especificado em ANSI X9.102.

Requisito 19

Chaves criptográficas devem ser usadas apenas para o propósito pretendido e nunca devem ser compartilhadas entre os sistemas de produção e teste.

a) As chaves de criptografia devem ser usadas apenas para os fins a que se destinam. Isto é, as chaves de criptografia de chave não devem ser usadas como chaves de criptografia de PIN, as chaves de criptografia de PIN não devem ser usadas para dados de conta, etc.

As chaves de derivação podem ser derivadas de várias chaves, cada uma com sua própria finalidade. Por exemplo, uma chave inicial DUKPT pode ser usada para derivar uma chave de criptografia de PIN e uma chave de criptografia de dados.

A chave de derivação só deve ser usada para seu próprio propósito, derivação de chave. Isso é necessário para limitar a magnitude da exposição, caso alguma chave seja comprometida. Usar as chaves apenas da forma pretendida também fortalece significativamente a segurança do sistema subjacente.

b) As Chaves privadas:

Devem ser usadas apenas para um único propósito – uma chave privada deve ser usada apenas para descriptografar ou criar assinaturas digitais, mas não ambos (exceto para dispositivos POI originados de transações).

Nunca devem ser usadas para criptografar outras chaves. • Quando usada para distribuição remota de chaves, não devem ser usadas em conexão com qualquer outro propósito.

Nota: A restrição não se aplica a solicitações de assinatura de certificado, por exemplo, PKCS # 10.

c) Chaves públicas devem ser usadas apenas para um único propósito – uma chave pública deve ser usada apenas para criptografia ou para verificar assinaturas digitais, mas não ambos (exceto para dispositivos POI originados de transações).

d) As chaves nunca devem ser compartilhadas ou substituídas entre os sistemas de produção e teste / desenvolvimento:

A chave usada para produção nunca deve estar presente ou usada em um sistema de teste, e

As chaves usadas para teste nunca devem estar presentes ou usadas em um sistema de produção.

Nota: Para HSMs particionados logicamente e plataformas de computação, se uma ou mais partições lógicas de um dispositivo físico for usada para produção e uma ou mais outras partições lógicas for usada para teste, incluindo controle de qualidade ou similar, toda a configuração que é afetada ⎯ plataforma de computação e equipamentos de rede ⎯ devem ser gerenciados e controlados como produção.

e) Se existir uma motivação de negócios, uma plataforma de produção (HSM e servidor / computador autônomo) pode ser usada temporariamente para fins de teste.

No entanto, todo o material de codificação deve ser excluído do (s) HSM (s) e das plataformas de servidor / computador antes do teste.

Após a conclusão do teste, todos os materiais de codificação devem ser excluídos, as plataformas de servidor / computador devem ser limpas e reconstruídas da mídia somente leitura e o material de codificação de produção relevante restaurado usando os princípios de controle duplo e conhecimento dividido conforme declarado nestes requisitos.

Em todos os momentos, os HSMs e servidores / computadores devem ser protegidos física e logicamente de acordo com esses requisitos. Nota: Isso não se aplica a HSMs que nunca se destinam a ser usados para produção.

Requisito 20

Todas as chaves criptográficas secretas e privadas já presentes e usadas para qualquer função (por exemplo, codificação de chave ou criptografia de PIN) por um terminal de origem de transação (por exemplo, PED) que processa PINs devem ser exclusivos para esse dispositivo.

a) Cada dispositivo POI deve implementar chaves secretas e privadas exclusivas para qualquer função direta ou indiretamente relacionada à proteção do PIN. Essas chaves devem ser conhecidas apenas nesse dispositivo e em módulos de segurança de hardware (HSMs) no número mínimo de instalações consistente com as operações eficazes do sistema.

A divulgação da chave em um desses dispositivos não deve fornecer nenhuma informação que possa ser usada para determinar a chave em qualquer outro dispositivo. Isso significa não apenas a (s) chave (s) de criptografia do PIN, mas também as chaves usadas para proteger outras chaves, chaves de autenticação de firmware, autenticação de aplicativo de pagamento e chaves de controle de prompt de exibição.

Conforme declarado no requisito, isso não se aplica às chaves públicas residentes no dispositivo. As chaves privadas de POI não devem existir em nenhum lugar, exceto no POI específico a que pertencem, exceto quando geradas externamente ao POI e antes da injeção no POI.

b) Se um terminal de origem da transação (por exemplo, dispositivo POI) faz interface com mais de uma organização adquirente, o terminal SCD de origem da transação deve ter uma chave ou conjunto de chaves completamente diferente e exclusivo para cada organização adquirente. Essas chaves diferentes, ou conjuntos de chaves, devem ser totalmente independentes e não variantes umas das outras.

c) As chaves geradas por um processo de derivação e derivadas da mesma Chave de Derivação Básica (mestre) devem usar dados exclusivos para o processo de derivação, conforme definido na ISO 11568, para que todos esses dispositivos criptográficos recebam chaves secretas iniciais exclusivas. As chaves de derivação de base nunca devem ser carregadas em dispositivos POI – ou seja, apenas a chave derivada é carregada no dispositivo POI.

Este requisito se refere ao uso de uma única chave “base” para derivar as chaves iniciais para muitos POIs diferentes, usando um processo de derivação de chave conforme descrito acima.

Isso não impede que várias chaves exclusivas sejam carregadas em um único dispositivo ou que o dispositivo use uma chave exclusiva para derivação de outras chaves depois de carregadas, por exemplo, como feito com DUKPT.

d) As entidades que processam ou injetam DUKPT ou outras metodologias de derivação de chaves devem incorporar uma estratégia de segmentação em seus ambientes. A segmentação deve usar uma ou mais das seguintes técnicas:

- Diferentes BDKs para cada instituição financeira

- Diferentes BDKs por fornecedor de injeção (por exemplo, ESO), fabricante do terminal ou modelo do terminal

- Diferentes BDKs por região geográfica, segmento de mercado, plataforma de processamento ou unidade de vendas

Veja outros artigos sobre Pin Security Requirements

Pin Security requirements – Parte 1

Pin Security requirements – Parte 2