Proteja seus dados e aprimore seus recursos para implementar a LGPD.

A realidade atual é a interconexão de uma infinidade de redes, envolvendo cadeias de parceiros, fornecedores e clientes em escala global. A produção de valor e de ativos de conhecimento não acontece mais nos limites fechados de uma organização. Os ativos são transferidos de uma organização para outra o tempo todo.

Este intrincado complexo de perímetros de redes exige que sejam implementadas políticas de proteção envolvendo toda a cadeia de vulnerabilidades e ameaças para além do controle dos proprietários das informações.

Quando múltiplos perímetros de segurança são responsáveis por proteger dados, toda a cadeia de proteção pode ser comprometida a partir de um único ponto de acesso.

(*) Este artigo é baseado no no White Paper “The Importance of Effective Encryption Management Across Enterprise Boundaries”, elaborado por Charles White, CTO da Fornetix.

Os métodos tradicionais de proteção de informações nos limites das organizações são insuficientes atualmente.

Não importa a área de atuação (finanças, educação, saúde, energia, governo, entretenimento ou segredos militares), o acesso a dados valiosos deve ser gerenciado por políticas, processos e ferramentas. É necessário implementar mecanismos de proteção que se estendem do núcleo da organização para o perímetro, incluindo os domínios de nuvem mais remotos.

A estratégia de proteção passa por inventariar o valor das informações utilizadas e estabelecer padrões de métricas para avaliar os impactos e consequências caso sejam comprometidos. Desta forma, é possível estabelecer uma estratégia efetiva de proteção no lugar ações reativas de prevenção e remediação das violações quando elas ocorrem.

Diante de um universo imenso de ameaças cibernéticas, a criptografia para tornar informações estratégicas em dados inúteis sem a tradução por uma chave apropriada, é um dos recursos mais básicos de proteção. Assim, uma violação de qualquer tipo e qualquer duração torna-se irrelevante, desde que a proteção por chaves criptográficas seja consistente e segura. O que um invasor consegue se ele tem acesso aos dados criptografados mas não tem o chaves para decriptografá-lo?

Mas, a criptografia utilizada nesta escala impõe a necessidade de gerenciar as chaves para garantir que o seu ciclo de vida esteja alinhado com o ciclo de vida do conteúdo. A implementação de processos de Gerenciamento de Chaves introduz outra etapa lógica com relação ao acesso à informação – adicionando complexidade e aumentando o risco de exposição para uma determinada violação. Em uma cadeia de informações distribuídas, a gestão efetiva das chaves se torna um exercício de padrões, como a utilização de um protocolo de interoperabilidade (KMIP), que permite um comportamento previsível através de canais de comunicação conhecidos.

A responsabilidade de implementar e manter uma estratégia de gestão de criptografia cabe ao proprietário principal do cadeia de informações.

A criptografia é um recurso aplicado a diversos domínios, provendo segurança em camadas:

A implementação dos recursos pode ser gradativa, oferecendo mais segurança a cada projeto implementado e alavancando o retorno dos investimentos realizados.

O que é melhor para proteger as informações de uma empresa? Uma chave ou um cojunto de chaves?

Faz sentido ter um abordagem mais granular baseada em componente de sistemas, classificação ou localização?

Historicamente, o gerenciamento manual de chaves foi um limitador para a a viabilidade dos esquemas de criptografia de dados altamente granulares. O uso de chaves únicas ou de longa duração se tornou um caminho para o acesso aos “Tesouros do Reino”.

No cenário atual, múltiplas chaves discretas devem ser empregadas com tanta granularidade quanto empresa puder gerenciar. Novas ferramentas que permitem um processo automatizado e baseado em políticas podem melhorar muito a segmentação de dados para criptografia discreta e aumento da segurança.

A distribuição de chaves também foi um problema difícil no passado.

Especificamente a capacidade de entregar chaves simétricas com rapidez e segurança foi um desafio assustador.

A adoção em larga escala de padrões como KMIP, juntamente com armazenamento e técnicas de autenticação na comunicação por TLS e mecanismos para a entrega de chave encapsulada, têm reduzido estas dificuldades.

O armazenamento seguro de chaves já foi um problema quase insolúvel, porque as chaves são dados digitais, às vezes armazenados em lugares vulneráveis a ataques.

No entanto, para a maioria dos aplicativos no ambiente atual, este problema quase desapareceu completamente graças à ascensão e onipresença relativa de Módulos de Segurança de Hardware (HSMs), Módulos de plataforma confiável (TPMs), sistemas automatizados de gerenciamento de chaves e outros componentes de hardware criptográficos dedicados.

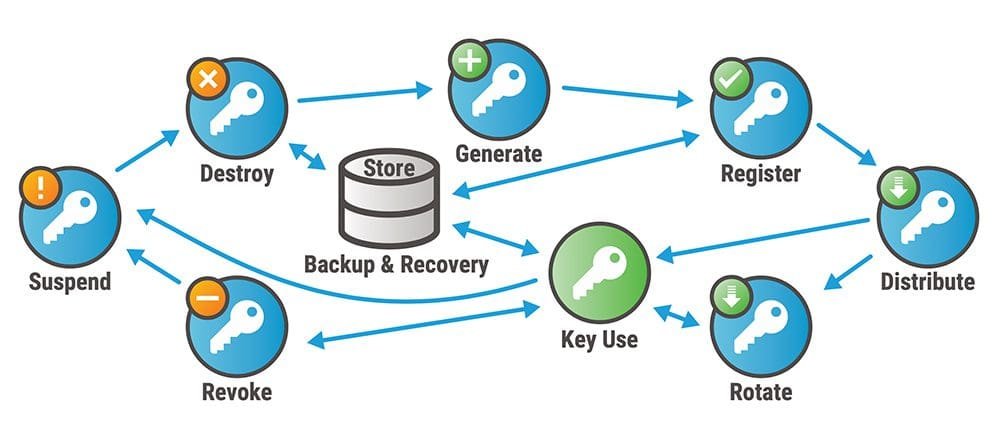

A gestão eficaz da criptografia precisa considerar o gerenciamento das chaves criptográficas e certificados digitais durante todo o seu ciclo de vida: criação, uso, alteração e descarte.

Quanto mais chaves forem usadas, maior a dificuldade de um invasor comprometer as informações. Usar um único conjunto de chaves em um amplo e disperso ambiente de redes interconectadas, cria um amplo leque de oportunidades para que os dados sejam comprometidos.

Assim como a granularidade, a rotação das chaves aumenta exponencialmente a complexidade da gestão das chaves mas também da proteção do ambiente. Técnicas manuais utilizadas por décadas, não conseguem mais acompanhar o aumento do uso de criptografia e evitar falhas nos processos de gerenciamento.

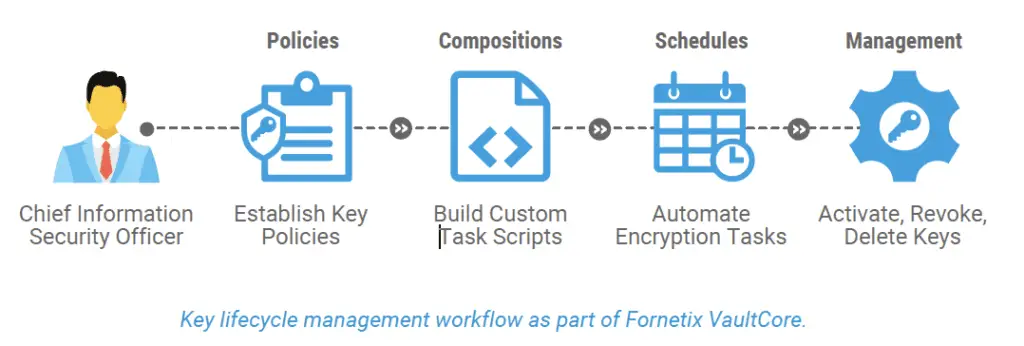

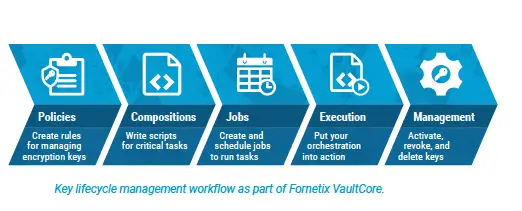

As ferramentas inovadoras de gestão criptográfica permitem implementar rapidamente a automação baseada em políticas, para viabilizar a melhoria da segurança na gestão do ciclo de vida de chaves, tão desesperadamente necessária por muitas organizações hoje.

O desenho a seguir representa um roteiro básico de implementação de uma política de proteção, baseada em regras:

A criptografia de dados é o menor denominador comum para a proteção das informações.

Com a gestão adequada de chaves para a criptografia dos dados, o conteúdo em si se torna menos acessível, à medida que estas chaves podem ser alteradas com frequência, independentemente da saúde e da segurança geral do ambiente.

A incidência de ataques e tentativas de fraudes não está sob controle dos administradores e dos responsáveis pela segurança das informações, por melhores que sejam. Todos os esforços precisam ser dedicados a evitar que, quando acontecerem, não logrem criar impactos financeiros e de imagem à organização.

O gerenciamento de chaves criptográficas fornece uma plataforma consistente para estender o alcance da proteção das informações.

O alcance dos impactos de tentativas, mesmo que maciças, de violação sobre o conjunto de redes pode ser reduzido com a utilização de conjuntos de chaves criptográficas gerenciadas por processos automatizados, baseados em políticas.

A sucesso representa empresas dedicadas a oferecer recursos de segurança para os sistemas de pagamento, em diversos níveis e com portfólio variado de soluções.

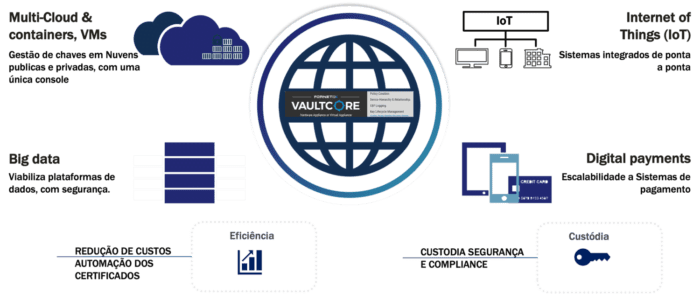

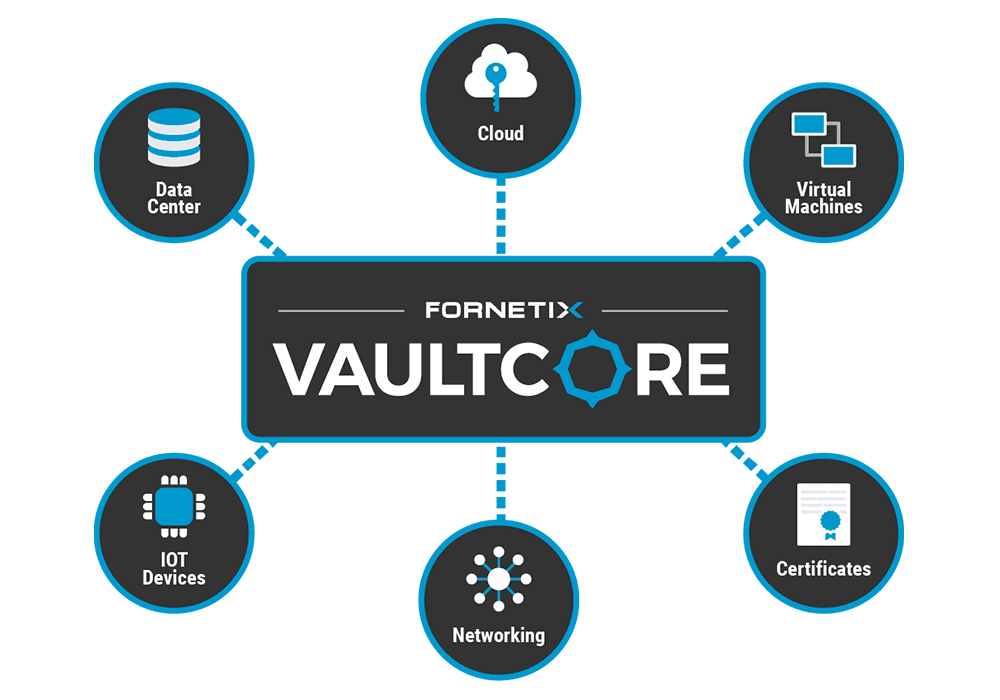

Para a gestão dos recursos de criptografia, assinamos um acordo com a Fornetix, oferecendo o VaultCore.

A Fornetix está ajudando as organizações a liberar todo o potencial de criptografia, superando o gargalo do gerenciamento de chaves.

O ecossistema VaultCore automatiza o ciclo de vida da gestão da criptografia em todo o empreendimento com precisão e velocidade inovadoras. Conforme o uso global de criptografia se expande rapidamente, a organização se prepara para o futuro com escalabilidade incomparável.

O compromisso da Fornetix com a interoperabilidade baseada em padrões garante que os investimentos realizados em a criptografia será totalmente protegido e continuará a se integrar perfeitamente, conforme a organização cresce. Automação orientada por políticas de gestão do ciclo de vida de chaves reduz incidência do erro humano e capacita a organização para permanecer segura e evitar dispendiosas violações de dados.

Telefone +55 21 999261133

Email: [email protected]