Proteja seus dados quando não puder proteger a rede

A base deste artigo é o no White Paper “The Importance of Effective Encryption Management Across Enterprise Boundaries”, elaborado por Chuck White, CTO da Fornetix.

Estendendo a proteção através de múltiplos perímetros

A natureza distribuída dos recursos de computação e a onipresença dos dispositivos móveis, estabeleceram uma estrutura de rede porosa e ampliou as oportunidades para explorar fraquezas nas defesas de perímetro.

A tecnologia de segurança e provedores de soluções continuam a dar ênfase na defesa de perímetros, ao invés de focar esforços de segurança em escala mais granular e na proteção do que é realmente valioso: os dados sensíveis.

Com os limites das redes se tornando mais amplos a cada dia, proteger a arquitetura de rede não é mais o suficiente. As empresas também devem se proteger contra vulnerabilidades e ameaças que existem fora da rede local, especificamente dentro das redes de parceiros e fornecedores.

Na moderna estrutura de redes, os ativos são transferidos de uma organização para outra, onde podem ser expostos a ameaças em ambientes externos ao controle do proprietário dos dados.

Como acontece com muita frequência, quando múltiplos perímetros de segurança são responsáveis por salvaguardar dados sensíveis, toda a cadeia de proteção pode ser comprometida pelo ataque a um único link.

Protegendo os tesouros com a incorporação da criptografia e controle de acessos

Apesar de útil em algumas abordagens de planejamento de segurança, os conceitos tradicionais como defesa em profundidade, proteção de perímetro, tempo de permanência não cobrem as especificidades no que de fato é valioso para uma empresa.

Quer se trate de empresa de saúde, organização financeira, segredos militares, ou mesmo veículos de comunicação, como televisão, shows etc., o acesso a dados valiosos deve ser regido por conceitos e métricas de segurança. Devem ser implantados mecanismos para proteger toda a amplitude de uma organização, do núcleo para perímetro, se estendendo aos recursos remotos da nuvem.

Isso começa com criptografia e controle de acesso.

Determinando o que é valioso para uma determinada organização e modelando o impacto de eventuais compromissos, se estabelece uma plataforma para avaliar as métricas de segurança baseadas no impacto real ao invés de violações perímetro e tempos de permanência. Nesse modelo revisado, a eficácia da segurança se torna uma decisão com base não na duração da violação, mas nos controles do tempo efetivo de proteção fornecido para proteger asinformações comprometidas.

No reino das ameaças cibernéticas atuais, é necessário um método consistente de implementação de controles de segurança que protegem recursos em todos os links, em um fornecimento constante, para alcançar uma defesa prática e útil.

O menor denominador comum para a segurança dos sistemas é criptografia.

A criptografia afeta a segurança das informações de forma consistente, tornando informações inacessíveis sem o acesso às chaves apropriadas. Assim, uma violação de qualquer tipo e qualquer duração se torna inconseqüente, visto que o invasor não terá acesso às chaves criptográficas. Com a criptografia, vem a necessidade de gerenciar estas chaves para garantir que o ciclo de vida da criptografia esteja alinhada com o ciclo de vida do conteúdo.

O gerente principal da cadeia produtiva deve ter a responsabilidade de implementar e manter uma estratégia de gestão de criptografia. A estratégia de gestão da criptografia deve levar em conta a criação, distribuição segura e gerenciamento efetivo das chaves em cada link. A estratégia consistente de criptografar dados confidenciais reduz o risco de exposição para apenas as próprias chaves. Qual o ganho de um atacante se ele tiver acesso a dados criptografados, mas não tiver as chaves para decriptografá-los?

Proteja seus dados, protegendo as chaves

Graças à sua natureza e tamanho, as chaves são muito mais fáceis de sequestrar do que os acervos inteiros de dados.

Considere 4 pontos para tornar a proteçãodas chaves eficaz :

Discrição de chaves

Empregue chaves discretas com tanta granularidade quanto a empresa possa gerenciar. A exposição de uma única chave mestra pode colocar em risco toda a estratégia de proteção.

Na estratégia moderna de proteção da empresa, novas ferramentas automatizadas e baseadas em políticas podem melhorar muito a segmentação de dados para a criptografia discreta.

Distribuição de chaves

A distribuição de chaves já foi um problema difícil no passado. Especificamente, a capacidade de entregar chaves simétricas com rapidez e segurança provou ser assustador. Novas técnicas de autenticação e autenticação para a proteção de chave combinada com TLS e mecanismos de encapsulamento mitigaram a maioria dessas dificuldades.

Armazenamento seguro de chave

O armazenamento de chaves já foi um problema intratável, porque as chaves são dados digitais, geralmente armazenados em locais que eram eles mesmos vulneráveis a ataques. Felizmente para a maioria aplicações no mundo moderno, este problema quase que desapareceu, graças ao aumento e onipresença relativa de Módulos de segurança (HSMs), módulos confiáveis de plataforma (TPMs) e outros tipos componentes de hardware e software criptográfico dedicado.

Gerenciamento do Ciclo de Vida das Chaves

Quanto menos chaves são usadas, maiores as chances de um invasor encontrar uma maneira para comprometê-las. O uso de um único conjunto de chaves em um ambiente altamente disperso pode fornecer amplas oportunidade para ataques bem-sucedidos.

Assim como a granularidade, a rotação das chaves aumenta exponencialmente a complexidade da gestão das chaves. As técnica manuais que foram empregadas por décadas, não podem mais acompanhar o aumento do uso de criptografia e prevenir erros humanos, rotacionando as chaves regularmente.

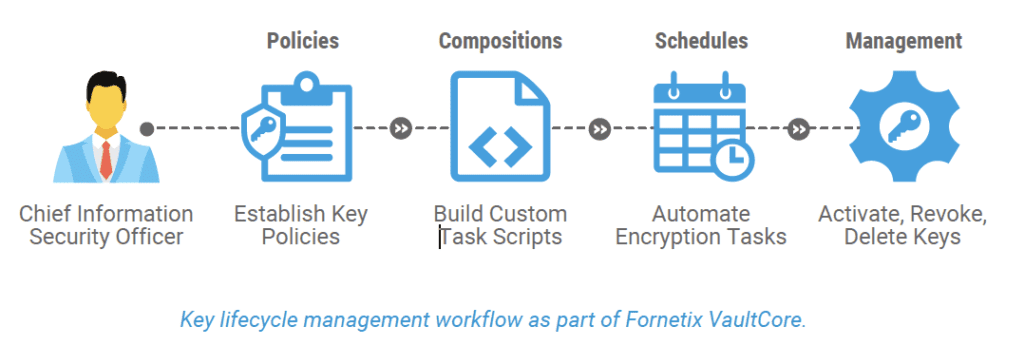

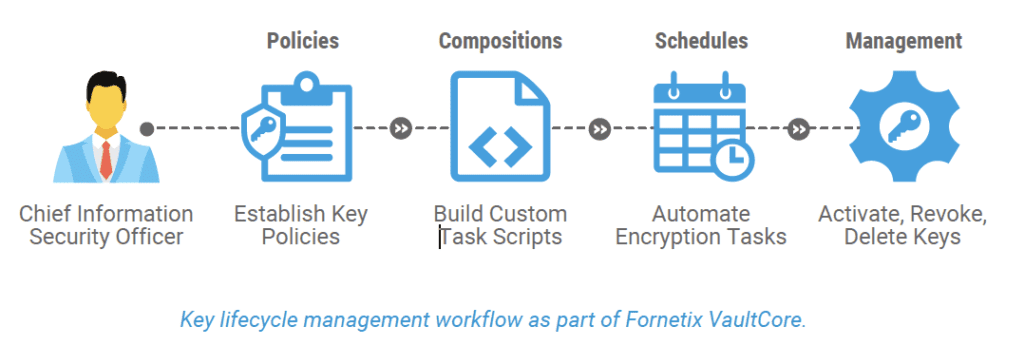

É possível implementar a automação rapidamente, utilizando ferramentas inovadoras e um conjunto de políticas, que fornecem a melhoria da segurança da gestão do ciclo de vida de chaves, tão necessários para muitas organizações hoje.

Como o VaultCore pode ajudar a proteger seus dados

A criptografia e a gestão dos seus recursos são os menores denominadores comuns para a segurança da cadeia produtiva. Com o gerenciamento de criptografia adequado, o próprio conteúdo se torna menos acessível, à medida que as chaves mudam mais frequentemente, independentemente da saúde e segurança de toda a empresa.

O gerenciamento de chaves fornece uma plataforma consistente para estender o alcance de serviços de criptografia e relatórios de informações gerenciais.

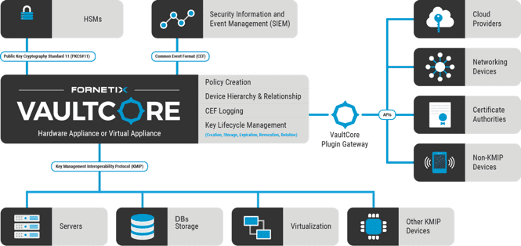

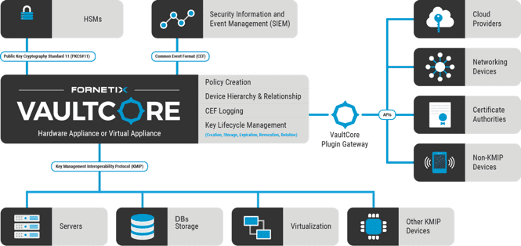

A Fornetix está ajudando as organizações a liberar todo o potencial de criptografia conquistando ampla capacidade de gestão de Segurança. O ecossistema do VaultCore automatiza o ciclo de vida chaves em toda a empresa, com precisão e velocidade inovadores.

Conforme o uso global da criptografia se expande rapidamente, você pode se preparar para o futuro com incomparável escalabilidade.

A estratégia baseada em padrões de interoperabilidade garante que seus investimentos na criptografia serão totalmente realizados e continuarão a se integrar à diretriz de crescimento da sua organização.

Automação das chaves orientada por políticas o ciclo de vida da rotação reduz o erro humano e capacita sua organização a permanecer segura e evitar violações de dados onerosas.