A proteção de dados pessoais é uma necessidade ao redor do mundo e já está inscrita na legislação de diversos países. Leis como a LGPD e GRDP são cada vez mais comuns.

Bases de dados existentes nas mais diversas instituições podem ser invadidas e utilizadas para fins para os quais os seus provedores nunca imaginaram. Os exemplos são muitos a cada dia, como cadastro de pessoas acometidas de Covid 19, proprietários de veículos, clientes de serviços de saúde, entre outros.

Esta é uma ameaça real, mais presente a cada dia nas redes sociais, com as mais diversas finalidades: supremacia política, fraudes financeiras, perseguição religiosa etc.

As diretrizes de proteção de dados como a GRPD e a nossa LGPD passaram a existir diante da possibilidade que a manipulação de informações coloque em risco indivíduos, agrupamentos sociais, religiosos e a liberdade de expressão de qualquer tipo de indivíduo ou orientação política ou sexual.

Entre outros aspectos extremamente importantes, a LGPD define:

Art. 2º A disciplina da proteção de dados pessoais tem como fundamentos:

I – o respeito à privacidade;

II – a autodeterminação informativa;

III – a liberdade de expressão, de informação, de comunicação e de opinião;

IV – a inviolabilidade da intimidade, da honra e da imagem;

V – o desenvolvimento econômico e tecnológico e a inovação;

VI – a livre iniciativa, a livre concorrência e a defesa do consumidor; e

VII – os direitos humanos, o livre desenvolvimento da personalidade, a dignidade e o exercício da cidadania pelas pessoas naturais.

Art. 5º Para os fins desta Lei, considera-se:

I – dado pessoal: informação relacionada a pessoa natural identificada ou identificável;

II – dado pessoal sensível: dado pessoal sobre origem racial ou étnica, convicção religiosa, opinião política, filiação a sindicato ou a organização de caráter religioso, filosófico ou político, dado referente à saúde ou à vida sexual, dado genético ou biométrico, quando vinculado a uma pessoa natural;

III – dado anonimizado: dado relativo a titular que não possa ser identificado, considerando a utilização de meios técnicos razoáveis e disponíveis na ocasião de seu tratamento;

…..

XI – anonimização: utilização de meios técnicos razoáveis e disponíveis no momento do tratamento, por meio dos quais um dado perde a possibilidade de associação, direta ou indireta, a um indivíduo;

A criptografia é o caminho para conciliar estes dois mundos, aparentemente tão conflitantes. É importante lembrar que a criptografia oferece uma grande variedade de recursos para proteger as informações, a partir de critérios definidos para cada necessidade.

Não é mais possível entender a criptografia como uma ferramenta de poucos iniciados numa organização, com acesso aos “segredos”- partes de chaves e recursos usados em alguns processos considerados críticos.

Em tempos de GRPD/LGPD, a criptografia passou ser um recurso estratégico da organização, utilizado de diferentes modalidades, nas mais diversas aplicações.

Vamos falar de casos de uso de informações em grande quantidade, em função das necessidades:

Quem já trabalhou com testes de sistemas sabe das dificuldades para construir bases de dados de testes representativas, com quantidade e diversidade de casos, capaz de assegurar que funcionalidades implementadas ou alteradas atendam aos requisitos esperados, ao mesmo tempo em se se garante que funcionalidades anteriores não tenham sido prejudicadas pelo novo código inserido.

Massas de dados têm validade finita. Elas devem ser organizadas de acordo com os requerimentos dos testes. Em muitos casos, a preparação da massa de dados é tão ou mais trabalhosa e demorada que a execução dos testes em si.

O sonho de qualquer profissional da área de testes é contar com uma parcela significativa da base de dados real, com toda a sua variedade e multiplicidade. Mas isso é impossível por colocar em risco a intimidade das pessoas e até mesmo segredos do negócio.

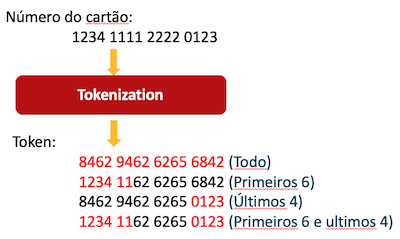

A Tokenização FPE “Format Preservation Encryption” permite gerar dados criptografados que continuam mantendo o formato do dado original, sem a necessidade de alterar as estruturas das bases. Como os dados são criptografamos, gerando tokens, os dados gerados mantém correlação única com o dados original.

As bases de dados criadas para alimentar sistemas analíticos são cada vez mais comuns e proliferam pelos diversos setores das empresas: marketing, vendas, atendimento, Recursos Humanos, assistência técnica etc. Em todos os casos, existem dados que precisam ser protegidos, como o nome, CPF/CNPJ, identidade, código do prontuário médico, idade, orientação religiosa ou sexual etc.

Também neste caso, o FPE é uma excelente alternativa de anonimização. Os dados criptografamos continuam mantendo o formato e regras de formação originais, mas transformados em tokens para proteger o conteúdo original. Assim, os bancos de dados são mantidos, regras de validação, agrupamento, seleção etc. continuam válidos e podem ser utilizados.

Quando se aborda a necessidade de cadastros para atendimento, é necessário definir criteriosamente, quais as informações que serão disponibilizadas, em que condições, quais as informações devem ser protegidas e de que forma. Exemplos mas comuns: apresentar apenas parte do CPF e do telefone e apresentar apenas os 4 últimos números do cartão.

Em cada caso, as regras específicas e os recursos para manter o segredo das informações originais podem ser diferentes.

A proteção do número de um cartão de crédito ou débito pode ser um bom exemplo.

Originalmente este número tem a seguinte formação:

1234 5678 9012 3456

Quem trabalha no segmento financeiro sabe os critérios utilizados para identificar se o cartão é desta ou daquela marca, os códigos identiticadores do portador etc.

Mas, de acordo com as necessidades, estes números podem ser total ou parcialmente modificados, mantendo as regras de validação definidas pelos padrões:

TTTT TTTT TTTT TTTT

1234 56TT TTTT 3456

1234 56 TT TTT TTTT

TTTT TTTT TTTT 3456

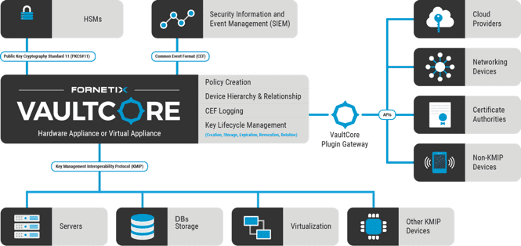

Implantar recursos de criptografia para tão diversos cenários significa que não será mais possível tratar a criptografia como no passado recente.

É necessário agregar recursos de automação, gestão, controle de acessos e outras necessidades para que um ambiente assim completo e diversificado possa operar.

Com um poderoso cofre de chaves, certificados e segredos, é possível implantar recursos automatizados e controlados para cada necessidade.

Cada ambiente e cada estrutura de dados pode receber os recursos de proteção e anonimização de acordo com a necessidade.

Este é o desafio do próximo período.

Telefone +55 21 999261133

Email: [email protected]