A evolução para os ambientes de nuvem cria novas necessidades em relação à segurança de dados. Ao utilizar BYOK para gerenciar a criptografia na AWS, a gestão da segurança continua centralizada.

Existem inúmeros benefícios em migrar o armazenamento e gerenciamento de dados para a nuvem e a AWS é do seus principais provedores. Mas há importantes questões de segurança que devem ser abordadas antes de fazer isso.

Quando se trata de proteger os dados armazenados na AWS, uma decisão estratégica é o plano para gerenciar as chaves criptográficas. Será necessário escolher onde armazena as chaves, quem terá acesso a elas e quem controla o ciclo de vida das chaves.

Não é recomendável delegar à AWS ou qualquer um dos seus provedores de nuvem a responsabilidade de criar e controlar chaves de criptografia para todos os dados processados e armazenados nesse ambiente, concorda?

Quando se trata de gerenciamento de chave de criptografia dentro da AWS, existem duas opções diferentes com suporte em cada conta:

- A Amazon fornece o AWS Key Management Service(AWS KMS) para usuários AWS. AWS KMS cria e armazena a chave mestra e todas as suas chaves. Ele rastreará suas chaves e gerenciará o acesso para cada objeto em qualquer conta. Isso parece seguro e uma forma conveniente de gerenciar as chaves, não é? Bem, isso significa uma grande confiança e fé no provedor de nuvem. Ele iria controlar tudo de suas chaves e a chave mestra. A Amazon fornecerá o necessário relatórios de transações para que você possa acompanhar o que está acontecendo.

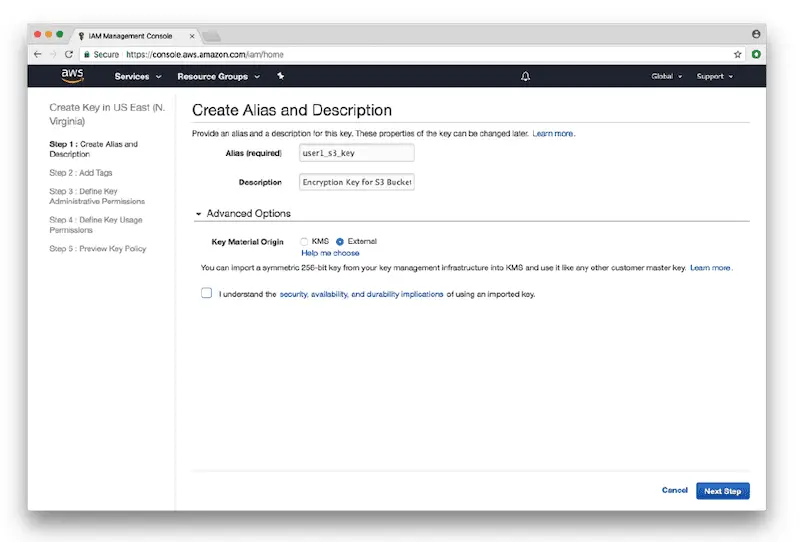

- Sua organização poderá utilizar a funcionalidade (BYOK) dentro do AWS KMS. Como apresentado na imagem abaixo, a AWS oferece a opção de importação de uma chave AES-256 usada para para criptografar e descriptografar seus dados. Ao escolher esta opção, todas as chaves de criptografia importadas são apoiado por uma chave mestra fornecida por um terceiro. Esta opção permite a aderência a um requisito de conformidade ou regulamentação que exige que você controle suas chaves, permitindo à organização uma abordagem unificada ao gerenciamento de chaves.

O segundo cenário também tem seus desafios. E se suas chaves forem perdidas ou

roubadas? Se você perder sua chave, não terá mais acesso aos dados que foram criptografados por essa chave. A Amazon não tem como descriptografar seus dados semessa chave.

Além disso, o processo manual de criação e importação de uma chave em todo o processo BYOK é aquele que não pode ser escalado quando você está em questão a aplicação desta metodologia em toda uma empresa que pode envolver centenas de contas AWS, com 1.000 de objetos dentro dessas contas.

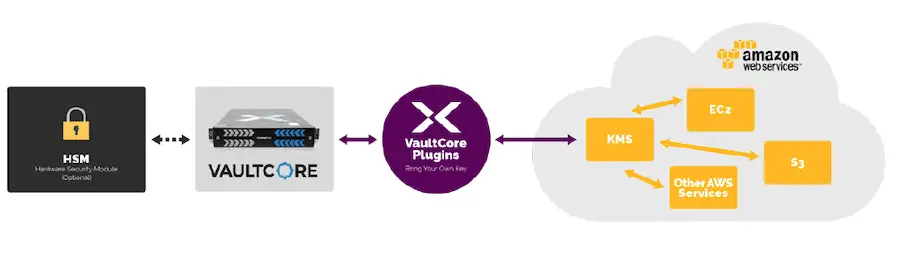

Se a sua organização escolheu BYOK, a maneira de fácil e rápida implementá-lo é aproveitando um servidor de gerenciamento de chaves (KMS), como o Fornetix VaultCore, que desenvolveu uma integração perfeita com o AWS KMS, facilitando a criação, rotação, destruição e geração de relatórios de chaves de criptografia usadas pela AWS.

É Fácil implantar o BYOK com o VaultCore

- é possível implementar a integração entre AWS KMS e Fornetix VaultCore em 5 minutos.

- O VaultCore impulsiona a criação de chaves de criptografia para uso pela conta AWS, com inclusão de titulares de conta usando a importação em massa, permitindo aos usuários acesso imediato às chaves.

- O VaultCore permite revogar chaves de criptografia e desta forma a contas AWS serão incapazes de acessar dados usando essas chaves, caso haja uma situação em que isso seja necessário.

Este é apenas um exemplo de como as empresas estão utilizando o VaultCore para gerenciar o ciclo de vida de suas chaves criptográficas. Um compromisso com os padrões da indústria e interoperabilidade permitem que a Fornetix ofereça o gerenciamento poderoso de criptografia para praticamente qualquer dispositivo ou tecnologia.