A validação de transações de pagamento é um processo cada vez mais desafiador

Os autorizadores de transações vêm recebendo milhares de regras de validação e o foco principal é cada vez mais a autenticidade de uma transação, em função das brechas de seguança abertas com novos tipos de captura, novas tecnologias, maior sofisticação dos grupos de fraudadores e o crescimento de redes de credenciadoras, estabelecimentos comerciais e emissores.

Sistemas de prevenção foram aperfeiçoados para responder aos desafios de validação de transações de pagamento, utilizando regras em tempo real e modelos de comportamento de compras.

O estabelecimento de parâmetros de avaliação visa determinar:

No início dos anos 2000, grande parcela das fraudes se concentrou na clonagem de trilhas magnéticas e captura de senhas. Equipamentos de clonagem, que ficaram conhecidos como “chupa-cabras” eram instalados em terminais de auto-atendimento (ATM’s) e terminais de captura adulterados foram utilizados em estabelecimentos como postos de gasolina e pequeno varejo.

Uma das mais importantes respostas ao desafio da validação de transações de pagamentos foi a implantação dos cartões com chip, acompanhada dos processos de validação de criptogramas, introduzidos com a tecnologia EMV, substituindo o uso das tarjas magnéticas.

O criptograma passou a ser introduzido no Elemento de Dados (DE) 55 da mensagem ISO de autorização e é gerado em tempo de geração de uma transação, na conversa entre o processador (chip) do cartão e o kernel do terminal.

Neste elemento de dados são enviadas informações (Tag’s), que permitem ao autorizador entender como foi o processo de negociação entre o cartão e o terminal. Parte destas informações são públicas (desprotegidas) e parte são protegidas pela chave criptográfica utilizada para personalizar cartão e que apenas o emissor tem acesso.

Para acelerar a implantação do chip, foi utilizada uma estratégia denominada “Early EMV”. Nesta etapa de implantação, a validação dos criptogramas era parcial ou nem era realizada. Também em alguns casos, a assinatura no comprovante de vendas substituiu a digitação do PIN (Personal Identification Number) para a autenticação da transação

Alguns emissores avaliaram erroneamente que a simples introdução do chip EMV nos cartões seria suficiente para impedir as fraudes e protelaram a implantação do processo de “Full EMV”, como a tecnologia previa.

De fato, a troca da leitura a trilha pelo chip reduziu as fraudes de clonagem, mas em pouco tempo emissores que não haviam implantado forma correta e/ou completa o processo de validação de critptogramas viram suas perdas aumentar rapidamente.

A indústria da fraude se aproveitou das falhas na validação dos criptogramas para introduzir criptogramas falsos nas transações. Métodos de fraudes denominados “man in the middle”, “pin bypass” e “ataques de força bruta” provocaram perdas significativas e obrigaram os sistemas de autorização a melhorar os processos de validação.

Ainda hoje, uma auditoria nos processos de validação de transações provavelmente vai demonstrar que algumas regras de validação EMV, importantes para autenticar uma transação, não são adequadamente implementadas pelos emissores e que não existem muitas ferramentas que permitam às equipes de prevenção a fraudes receber alertas e analisar log’s do histórico de validação dos criptogramas.

O uso dos cartões EMV mostrou uma desvantagem operacional em relação às antigas transações baseadas em trilha magnética nos estabelecimentos de alto volume de transações, mas que possuíam um valor médio de ticket baixo. Foi o caso dos Fast Food, onde a tendência de aumento de filas foi sensível.

O contactless iniciou a desvinculação dos pagamentos do tradicional cartão de PVC. Os chips contactless passaram a ser embarcados em sticks, chaveiros e pulseiras.

Esta variante das transações EMV baseada em contactless foi a resposta para a captura rápida de transações e em alguns países, passou a ser uma alternativa para pagamentos no transporte público, modalidade que agora começa a ser adotada no Brasil pela Visa, Mastercard e ELO.

Como acontece com a introdução de novas tecnologias, os benefícios foram acompanhados pelos desafios e no caso do Contactless não foi diferente. Mais uma vez, as dificuldades, a demora ou a implementação inadequada das regras de validação das transações provocaram perdas em função dos ataques de fraudes utilizando as novas tecnologias.

O mesmo aconteceu com o uso de cartões EMV para o pagamento de transporte público e pedágios, por exemplo.

Nos Estados Unidos se estabeleceu uma tecnologia de contactless na qual a trilha magnética passou a ser gravada em um chip sem contato. Foi uma primeira experiência de contactless e obteve grande aceitação naqueles estabelecimentos onde a velocidade da transação era um requisito importante. Nesta modalidade, a autenticação da transação continuou sendo a assinatura na cópia do comprovante de vendas.

A prática demonstrou que esta alternativa não conseguia inibir as fraudes baseadas na clonagem dos cartões e os dados fraudulentos apenas migraram da trilha para um cartão com chip sem contato .

O Consórcio EMV (EMVCo) patrocinou o desenvolvimento da variante da tecnologia EMV para cartões sem contato, que passou a ser denominada EMV Contactless. Da mesma forma que a tecnologia de contato, o padrão estabeleceu as regras específicas para a validação dos criptogramas para estas transações, ainda usando o DE 55 como veículo das informações.

A tecnologia EMV foi a alternativa que viabilizou a realização de transações offline (em situações onde os terminais de captura não conseguem se comunicar em tempo real com os autorizadores). Regras de autorização offline foram desenvolvidas, incluindo os parâmetros de quantidade (Transaction Count) e limite de valor das transações por período e tipo de comércio (MCC – Merchant Category Code). Estas modalidades de transações foram especialmente pensadas para os casos que envolvem alta velocidade, como catracas de transportes urbanos, Fast Foods, pedágios e outras atividades semelhantes.

Os sistemas dos emissores e adquirentes precisam implantar regras específicas de autenticação. Esta foi outra brecha explorada pela indústria da fraude, introduzindo parâmetros fraudulentos nos contadores de transações, por exemplo.

Além da validação das chaves criptográficas utilizadas para assinar os criptogramas, as rotinas de validação devem checar outros indícios de fraudes, como os valores do contador de transações chip (ATC – Application Transaction Counter), a comparação dos indicadores da transação gerados pelo cartão e pelo terminal, e assim por diante. Uma vasta lista de regras de validação é prevista na tecnologia e não pode ser desprezada.

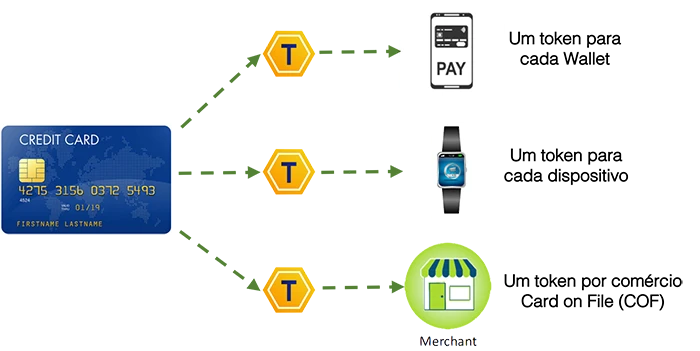

A transformação do cartão físico em um cartão digital embarcado em um aplicativo (APP) instalado em um dispositivo móvel foi uma evolução importante, utilizando os conceitos de Contactless. Um token, no formato de um número de cartão e controlado pelas bandeiras passa a substituir o número real nas transações, para criar uma barreira a mais de proteção às fraudes.

Os aplicativos mais conhecidos de carteira digital são a Apple Pay, Android Pay e Samsung Pay. Eles integraram as funções de geração e uso dos tokens, substituindo os cartões físicos e os números reais do PAN (Payment Card Number). O protocolo é definido pelo EMVCo e adotado pelas principais marcas de pagamentos, que definiram seus padrões de implementação, como o Visa Token Service (VTS) e o Mastercard Digital Enablement Service (MDES).

Como o padrões são públicos, os emissores podem desenvolver ou licenciar carteiras digitais proprietárias, integradas aos seus aplicativos de relacionamento com clientes. São estratégias que cada emissor deve ponderar e definir em sua estratégia de negócios.

Porém, a introdução da tokenização trouxe novas mudanças na autorização das transações e no relacionamento com clientes e comércios. A mensagem ISO recebeu uma nova informação, fazendo a correlação entre o token utilizado na transação e o número real do cartão. Por este motivo, tanto os demonstrativos ao portador do cartão, as consultas por Central de Atendimento e App devem considerar a correlação PAN/Token em cada transação.

O lojista e o credenciado conhecem apenas o token utilizado na transação.

Isso significa que os processos de conciliação e eventual contestação da transação no emissor precisam considerar a correlação entre token e cartão real.

A tokenização ampliou o escopo de responsabilidades das bandeiras na autenticação das transações, na medida em que cabe a elas a criação dos tokens associados aos cartões reais.

Mas os emissores e lojistas passaram a ter novos desafios, como gerenciar o ciclo de vida dos tokens.

Esta mudança tem grande impacto quando o Emissor chega a alguns milhões de tokens embarcados, em diversas plataformas.

Gerenciar o ciclo de vida dos tokens significa sincronizar com as bandeiras os estímulos de atualização em situações como:

O comércio eletrônico é a modalidade de compras que tem apresentado o maior crescimento a cada ano. Segundo pesquisas da ABECS, esta taxa de crescimento atingiu 30% em 2020 e 2021.

Com distanciamento social provocado pela pandemia do Coronavirus, a alternativa do comércio passou a ser a venda pela Internet. Pesquisa da Ebit/Nielsen aponta para um aumento de 41% nas vendas online no primeiro semestre de 2020, num volume aproximado de 91 milhões de compras.

Milhares de estabelecimentos fizeram sua primeira venda pela Internet em 2020 e a evolução em direção aos Marketplaces ganhou um grande impulso.

Os motores de risco passam a ser essenciais para evitar que toda e qualquer transação exija a intervenção do consumidor para atestar que está realizando o procedimento.

Os sistemas de autorização precisaram implantar às novas regras de validação nas mensagens, estabelecendo critérios específicos para as transações de e-commerce. Os parâmetros mais importantes para esta validação são os campos de Electronic Commerce Indicator (ECI), que vai informar se:

Quando autenticação da transação é bem sucedida, outro campo denominado CAVV ou AAV (dependendo da bandeira do cartão) conterá o código único gerado para validar o sucesso da autenticação. O código deve ser validado em tempo de autorização, utilizando o mesmo algoritmo e chaves criptográfica utilizados na sua geração.

A utilização do protocolo tem sido lenta no Brasil, desde a sua primeira versão, mas a ameaça de aumento das fraudes tende a impulsionar a sua adoção. Uma campanha liderada pela ABECS incentivou a adoção da autenticação 3DS para as transações com cartões de débito, que logrou um êxito importante e está incentivando a implantação também para os cartões de crédito.

As novas versões do protocolo, a partir da versão 2.2 estão introduzindo gradativamente extensões dedicadas a segmentos específicos de pagamentos, como passagens aéreas, hospedagem, locação de veículos de autenticações com tokens.

Mas a escala que o mercado atingirá a médio prazo ainda é incerta