São diversas e profundas as mudanças que exigem uma nova visão sobre o conceito, os processos e as ferramentas para a segurança das informações nas organizações

Diariamente são divulgadas informações sobre o vazamento ou a invasão fraudulenta de dados, em organizações das mais diversas áreas, em todo o mundo:

Estas são as perguntas que todos fazem:

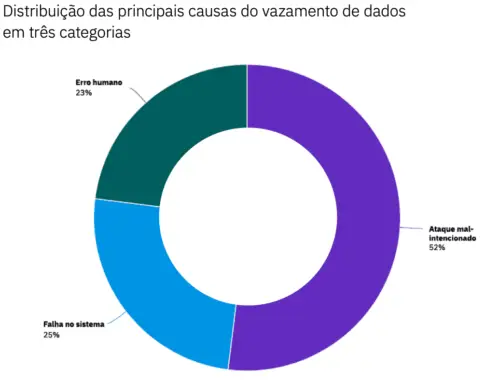

Segundo as pesquisas X-Force Threat Intelligence Index 2020 e Cost of Data Breach Report 2020, publicadas pela IBM, as principais causas para o vazamento de dados são os ataques mal intencionados, erros humanos e falhas nos sistemas.

Por volume de ataques, o ranking por segmento de negócios é liderado pelo setor financeiro, seguido pelo varejo.

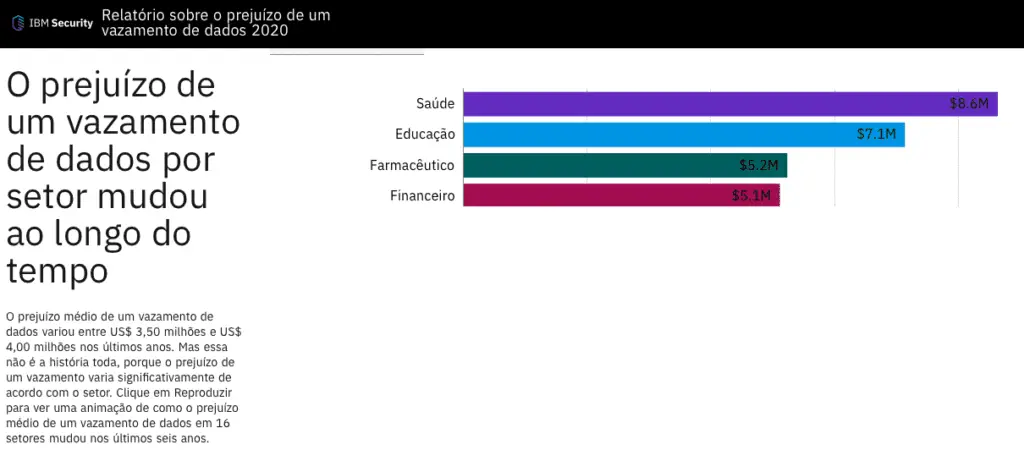

Ainda segundo a pesquisa, as principais perdas por volume financeiro estão no setor de saúde, seguido pelo setor de educação.

Relatórios veiculados na imprensa no primeiro semestre de 2020 indicam que os segmentos de Energia Elétrica e Educação estavam sendo bastante visados pelas tentativas de ataques e fraudes.

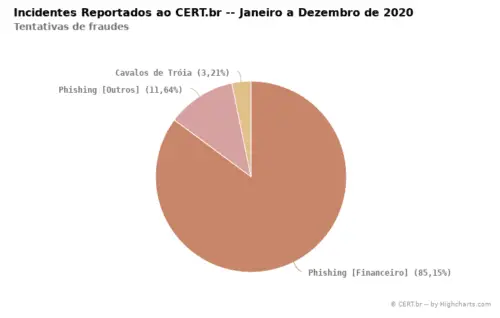

O CERT.br – Centro de estudos Resposta e Tratamento de Incidentes e Segurança no Brasil, publicou em seus relatórios alguns números apurados no primeiros semestre de 2020. Foram cerca de 318 mil incidentes reportados, assim distribuídos ao longo dos meses:

Foram cerca de 318 mil incidentes reportados, assim distribuídos ao longo dos meses:

Por tipo de tentativa de fraude, o pishing dirigido a fraudes financeiras lidera de longe as estatísticas. Nestes números constam as tentativas de fraudes com cobranças, boletos e outros documentos adulterados, além das tentativas de roubo de números de cartões, senhas e acessos. contas bancárias.

Sob o ponto de vista das organizações, o conceito de segurança sempre envolveu as propriedades básicas da Integridade, Confidencialidade e Disponibilidade. Este conceito tem evoluído, incorporando também as definições de Autenticidade e Legalidade. A autenticidade incorpora o conceito ao não repúdio de uma informação ou transação e a Legalidade define a idéia de que uma informação está em conformidade com as leis do país, implícita e explicitamente.

Os conceitos de estabelecidos pela legislação de proteção e dados, incorporados à GRPD na Europa e à LGPD no Brasil vão além destas definições, estabelecendo que a proteção dos dados das pessoas tem o objetivo de “proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural”.

O conceito mais amplo de proteção de dados individuais, vai além da proteção de dados financeiros e demográficos, estendendo-se ao direito à privacidade quanto à orientação religiosa e sexual, informações de saúde e outras, que poderiam ameaçar a liberdade e a privacidade dos indivíduos.

Num mundo dominado por bases de informações cada vez maiores, mais complexas e sofisticadas, o desafio das entidades, públicas e privadas para proteger a liberdade e privacidade das pessoas passou a ser um Valor Social.

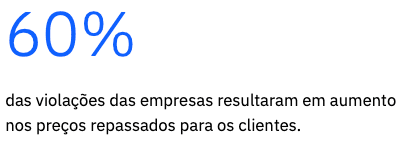

Os riscos de imagem e e financeiros das organizações foi potencializado pelo risco de serem identificadas publicamente desrespeitando os direitos individuais de seus clientes ou da comunidade com a qual interagem.

As estruturas das organizações se abriram para múltiplos canais, sobre os quais não é mais possível ter controle de quem acessa e com que objetivo. São clientes, funcionários, fornecedores, parceiros, prestadores de serviços e o público em geral, que procuram informações específicas. Cada pessoa precisa ser credenciada e seu direito de acesso confirmado, antes de permitir que elas cheguem às informações.

Numa estrutura onde não existem mais as fronteiras físicas do acesso aos dados, a administração de acessos e a verificação da identidade do solicitante passou a ser baseada em credenciais que precisam ser autenticadas, de acordo com as políticas da empresa, regras de acesso e características situacionais.

O roubo de credenciais passou a ser um dos principais alvos de fraudes, utilizando os mais diversos recursos, desde o simples phishing por email a imitações de sites e a aplicativos.

É importante lembrar que o universo de pessoas que está utilizando informações, nos mais diversos canais e com os mais diferentes objetivos, é extremamente heterogêneo e fluido. Funcionários e prestadores entram e saem da organização todos os dias. Pessoas mudam de atribuições e os direitos de acesso às informações precisam ser alterados de acordo com os novos papéis. A Engenharia Social é cada vez mais sofisticada, mapeando informações, hábitos, costumes e segredos das pessoas.

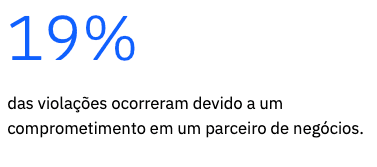

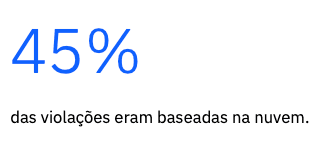

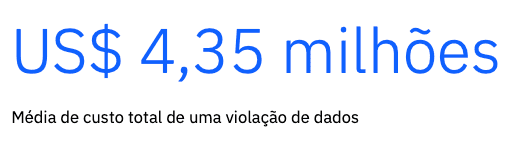

Os relatórios publicados pelo IBM Security X-Force traçam uma importante radiografia das ameaças à segurança das informações, suas consequencias e os custos envolvidos com as ocorrências. As equipes de Segurança da Informação devem estudar estes relatórios para avaliar suas estratégias de proteção e realinhar os projetos e processos de segurança.

Seguem alguns dos resultados apurados:

Os ofensores mais recentes à segurança das informações fazem parte do novo cotidiano das organizações: o acesso remoto, cada vez mais comum e a migração para os ambientes de nuvem.

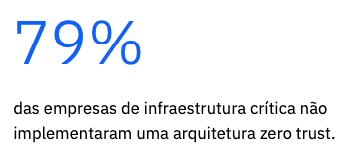

São desafios que exigem medidas ainda mais amplas de proteção, como Zero Trust e o XDR.

A pandemia de Covid-19 estabeleceu o desafio da extensão do acesso remoto em diversos níveis:

Para os clientes, que trocaram as compras presenciais pelo e-commerce.

Segundo afirma ABComm em artigo publicado pelo portal Terra em 3 de agosto de 2020, mais de 135 mil lojas migraram para o comércio eletrônico após o início da “quarentena”.

Segundo Comitê de Métricas da Câmara Brasileira de Comércio Eletrônico (camara-e.net), em parceria com o Movimento Compre & Confie – em artigo publicado na mesma data, as vendas do setor mais que dobraram em junho de 2020. Em comparação ao mesmo período do ano passado, a alta foi de 110,52%.

Para os funcionários e colaboradores, a solução foi o trabalho a partir de casa, o home-office.

De acordo com um estudo do Centro de Pesquisa Econômica Europeia (ZEW, na sigla em alemão), muitas empresas alemãs pretendem manter o esquema de home office após a crise da covid-19.

E não só no setor de serviços, mas também na indústria manufatureira.

Segundo esse estudo, antes da pandemia, apenas uma em cada quatro empresas dos setores químico, automotivo e de engenharia mecânica adotava regularmente o trabalho remoto.

Antes do COVID-19, para uma grande quantidade de empresas, particularmente no setor financeiro, o acesso remoto aos serviços de Data Center era restrito a muito poucos. Esta realidade precisou mudar rapidamente, sob risco de paralização das instituições.

Analisar riscos, elaborar processos, adequar a infraestrutura, implantar ferramentas de monitoração e treinar pessoas. Todas estas tarefas foram executadas (?) “para ontem”. Quem já estava em um nível mais evoluído em relação ao processo provavelmente conseguiu executar as mudanças mais rapidamente, incorrendo em menores riscos para o futuro.

Mas experimentar o trabalho remoto em larga escala permite às organizações, inclusive governos, entender a profundidade da mudança em curso e as consequências e oportunidades nos seus processos internos. Artigo publicado pela BBC News em 26/09/2020, baseado em pesquisa realizada pela ENAP, indica que 20% das funções públicas federais poderiam ser automatizadas, o que corresponderia ao trabalho de 1 em cada 5 servidores.

Além da redução de custos, esta transformação permite a desburocratização dos serviços, maior rapidez e qualidade no atendimento e maior facilidade de acesso às informações. Em menor escala, o ambiente empresarial também apresenta oportunidades importantes de revisão dos processos, oferta de produtos e serviços e modelos de negócios inovadores.

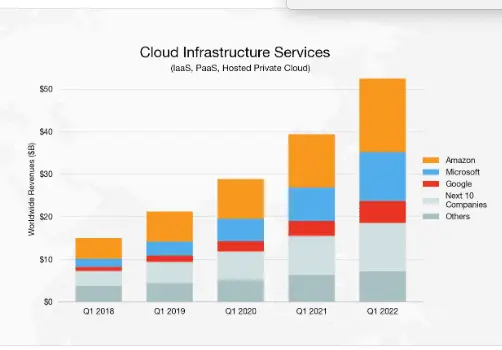

É possível afirmar que a pandemia deu um impulso fundamental aos serviços de Cloud.

Dados do Synergy Research Group revelaram que os gastos com nuvem aumentaram e não foram prejudicados pela atual crise do Covid-19.

Os gastos do primeiro trimestre em serviços de infraestrutura em nuvem atingiram US$ 29 bilhões, um aumento de 37% em relação ao mesmo período do ano anterior. desde então, o crescimento ocorre a taxas significativas, com destaque particular para a Amazon (AWS).

As estruturas das organizações se abriram para múltiplos canais, sobre os quais não é mais possível ter controle de quem acessa e com que objetivo. São clientes, funcionários, fornecedores, parceiros, prestadores de serviços e o público em geral, que procuram informações específicas. Cada pessoa precisa ser credenciada e seu direito de acesso confirmado, antes de permitir que elas cheguem às informações.

Numa estrutura onde não existem mais as fronteiras físicas do acesso aos dados, a administração de acessos e a verificação da identidade do solicitante passou a ser baseada em credenciais que precisam ser autenticadas, de acordo com as políticas da empresa, regras de acesso e características situacionais.

O roubo de credenciais passou a ser um dos principais alvos de fraudes, utilizando os mais diversos recursos, desde o simples phishing por email a imitações de sites e a aplicativos.

É importante lembrar que o universo de pessoas que está utilizando informações, nos mais diversos canais e com os mais diferentes objetivos, é extremamente heterogêneo e fluido. Funcionários e prestadores entram e saem da organização todos os dias. Pessoas mudam de atribuições e os direitos de acesso às informações precisam ser alterados de acordo com os novos papéis. A Engenharia Social é cada vez mais sofisticada, mapeando informações, hábitos, costumes e segredos das pessoas.

Zero Trust é um modelo de segurança de rede que força a verificação e autenticação dos usuários que podem se conectar ao sistema ou aos serviços de sua organização.

Sua ideia básica é nunca confiar em quem está acessando a rede antes de executar processos de verificação de segurança, como o uso de múltiplos fatores de segurança (MFA).

No modelo Zero Trust, nenhum usuário, dispositivo ou servidor é confiável antes de uma autenticação que confirme a identidade

O uso de credenciais roubadas ou comprometidas continua sendo a causa mais comum de uma violação de dados. As credenciais roubadas ou comprometidas foram o principal vetor de ataque em 19% das violações nos estudos de 2022 e 2021 e representaram 20% das violações. As violações causadas por credenciais roubadas ou comprometidas tiveram um custo médio de US$ 4,50 milhões. Essas violações tiveram o ciclo de vida mais longo: 243 dias para a identificação e outros 84 dias para a contenção. Os ataques de phishing foram a segunda causa mais comum de violação (16%)e também a mais cara, com um custo médio de US$ 4,91 milhões

IBM Security - Relatório de custo da violação de dados de 2022

Não basta que a organização possua recursos adequados de identificação de acessos não autorizados e proteção aos dados, sejam eles em uso ou em repouso (bases de dados). Podem ocorrer vazamentos de milhões de informações confidenciais e/ou sensíveis. Os relatórios de ciber segurança identificam os casos mais importantes diariamente. O Facebook foi um dos casos de maior repercussão, mas os incidentes, reportados ou não, ocorrem a cada instante.

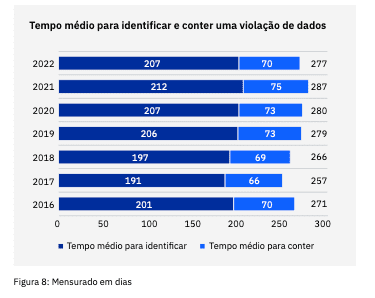

Porém, muitos casos nem são descobertos ou demoram meses para ser descobertos e remediados. Segundo o Relatório Custo de Violação de Dados, edição de 2022, publicado pela IBM, são necessários em média 277 dias para identificar e conter um vazamento de dados.

Diante desta realidade, a proteção de dados em ambientes de nuvem, virtualizados e em bases de dados (em uso ou em repouso) passa a ser a próxima fronteira de proteção, criando mais uma linha de defesa contra acessos indevidos.

Num passado remoto, todas as atividades de “processamento de dados” estavam concentradas no “Centro de Processamento de Dados”. Em alguns casos, chegava a ser um “bunker” inexpugnável, capaz de resistir até a atos de guerra. Nessa época, imperavam os mainframes, que concentravam toda a capacidade e inteligência de processamento das organizações e também os recursos de segurança necessários para proteger seu ambiente.

Mas o mundo mudou.

A tecnologia evoluiu, a Internet chegou, derrubando as fronteiras e os clientes foram convidados a “entrar” nas organizações. As pessoas criaram novos hábitos e estabeleceram novas necessidades. Hoje, todas as instituições privadas ou governamentais, estão presentes na vida dos seus clientes 24 horas por dia e procuram se transformar em algo essencial em suas vidas.

A evolução é tão significativa que não existem mais fronteiras entre mainframes, outros servidores ou simples smartphones. Os antigos “Farms”de servidores dedicados evoluem para ambientes virtualizados, otimizando a alocação de infraestrutura de hardware, software e gerenciamento.

Os bunkers proprietários foram substituídos por serviços prestados na infraestrutura em Nuvem.

De nuvens proprietárias para as múltiplas nuvens foi um passo. Cada conjunto de processo de negócios pode estar em um provedor, de acordo com as suas especialidades e as conveniências operacionais e comerciais que pode oferecer.

Mas quem administra essa miríade de informações, seus métodos e critérios de acesso e quais as ferramentas estão disponíveis para esta finalidade? Quanto estas ferramentas estão determinado o melhor ou pior desempenho para evitar os erros de configuração e as falhas humanas?

Também são cada vez mais raros os “computadores da empresa”. Cada profissional usa um equipamento – um desktop, um tablet, ou até mesmo um smartphone – muitas vezes de sua propriedade, onde executa tanto as atividades profissionais quanto as pessoais.

Segundo esta lógica, os dados podem estar em uma infinidade de lugares, acessados a todo momento e submetidos às mais diversas condições.

A complexidade de gestão e proteção destes dados cresce geometricamente a cada variável acrescentada ao ecossistema. Proteger dados em múltiplos servidores, de multiplicas nuvens, utilizando múltiplas chaves de criptografia. Este é um dos desafios.

A Criptografia deixou de ser um requisito localizado em alguns processos para se transformar numa ferramenta de uso generalizado para proteger informações:

Segundo o relatório da IBM em 2020, 23% dos casos de incidentes de segurança foram causados por falha humana.

Estas falhas podem ocorrer por diversos motivos, tais como:

A história tem demonstrado que o Ser Humano não é a melhor solução para a realização de atividades repetitivas. Seu maior potencial está nas atividades que permitem a variedade de experiências, vivências e emoções. A denominada Indústria 4.0 está baseada em um altíssimo grau de automação, com soluções robóticas realizando atividades cada vez mais sofisticadas.

Mas a ação humana para desenhar os processos, estruturar os controles e desenvolver os recursos e gestão e monitoração que continuam sendo decisivos. Cada vez mais o foco se desloca da “eficiência operacional”, garantidas pela estruturação e automação adequada dos processo para a “eficiência de gestão”com a incorporação de camadas de planejamento, monitoração e alertas.

Uma estratégia eficaz de segurança deve se basear nestes três fatores:

A dimensão das pessoas talvez seja a mais complexa e difícil de abordar. Ela se desdobra em múltiplas camadas, que exigem ações específicas.

A consciência sobre a segurança das informações não pode ficar restrita a um conjunto de profissionais ou a um departamento específico. Ela precisa ser parte da consciência e do acervo cultural das organizações, se estendendo a todos os gestores, funcionários e colaboradores, parceiros, fornecedores e clientes, como pessoas físicas individuais e membros de uma coletividade.

Pessoas esclarecidas e educadas para a segurança adotarão atitudes mais prudentes em relação a práticas de phishing, páginas suspeitas, aplicativos vulneráveis, sites e documentos falsos e tantas outras ameaças. Munidas de formação, conhecimento e boas ferramentas, as pessoas são a mola propulsora dia segurança.

As administradoras de cartões de crédito aprenderam que quando passaram a enviar SMS para os clientes informando sobre operações realizadas ou transações suspeitas, foi possível identificar as fraudes mais rapidamente e tomar ações preventivas antes que as perdas se avolumassem, oferecendo aos as clientes maior confiança e credibilidade.

Os profissionais envolvidos com tecnologia necessitarão de uma atenção maior no seu preparo para a Segurança. Esta ação não pode ser dirigida para um pequeno público de administradores de redes e analistas e profissionais de Information Security. A formação continuada e as revisões periódicas devem envolver as equipes de software, marketing, operações, telecom, infraestrutura, ou seja, todos. Os ataques podem acontecer em qualquer frente, utilizando qualquer canal. E cada área deve ter sua matriz de risco definida e conhecer as ações ar tomar em face a um incidente.

A implantação de processos estruturados e documentados para a gestão das operações de segurança é um fator diferencial para mitigar as falhas de configuração e os erros humanos.

Processos podem ser revisados, melhorados e complementados ao longo do tempo, implementando as melhores práticas e mantendo o conhecimento ao longo do tempo.

As normas da família ISO 27000 estabelecem um conjunto de diretrizes básicas para o estabelecimento de uma “Política de Segurança da Informação”. Este é o ponto de partida conceitual.

A Política de Segurança precisa ser elaborada de acordo com as características de cada negócio, seu público, canais de comunicação e requisitos de integridade, confiabilidade e disponibilidade necessários à proteção e continuidade dos negócios.

Outras diretrizes e normas específicas completam o conjunto de orientações para a definição de uma política consistente. Exemplos destas normas e diretrizes são o PCI-DSS, voltado para a proteção dos dados dos portadores de cartões, a GRPD estabelecida na Europa em 2018 e LGPD, sua equivalente no Brasil, voltadas para de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa.

Quando falamos de processos, é necessário fazer referência à metodologia criada pelo estatístico americano Walter Andrew Shewhart, nos Estados Unidos, na década de 20 e melhorada por William Edwards Deming em 1951, denominada a “Roda de Deming” ou ciclo da melhoria contínua.

O instrumental destinado à segurança das informações tem evoluído em compasso com a evolução tecnológica e a sofisticação das ameaças.

Cada vez mais este conjunto de recursos evolui do plano local e operacional para englobar toda a estrutura das organizações.

A questão hoje não é mais o gerenciamento do “CPD” mas a governança de todos os recursos tecnológicos mobilizados para atender às necessidades do negócio.

Também não é mais o gerenciamento e operação dos criptógráfos (HSM) instalados para proteger um pequeno conjunto determinado de dados, mas a gestão dessa miríade de equipamentos para a gestão das milhares de chaves, certificados digitais e conexões utilizados em todas as operações e a coordenação de ações imediatas em caso de incidentes.

Ciente da complexidade do ambiente, a indústria trabalha para a padronização dos protocolos, utilizando recursos como KMIP, BYOK, HYOK, TDE, PKCS #10, PKCS #11, CSR e outros, com o objetivo de garantir a interoperabilidade entre as diversas plataformas utilizadas.

Dos processos criptográficos tradicionais, a indústria evoluiu para a gestão automatizada de certificados e chaves, sincronização de mecanismos de proteção, integração com consoles de monitoração e alertas, utilizando interfaces SIEM e CEF.

A base da segurança dos acessos é a implementação de uma estratégia Zero Trust, para verificar a autenticidade de cada parceiro o fornecedor, das conexões de interoperabilidade e de funcionários e clientes que interagem com as operações do negócio.

Mas a principal responsabilidade pela cultura de segurança é da alta administração.

Caberá sempre a ela impulsionar este valor e fornecer a dedicação, os recursos financeiros, técnicos, humanos e operacionais para viabilizar uma infraestrutura de segurança cada vez melhor.

Telefone +55 21 999261133

Email: [email protected]